“حسناوات” يُقرصِنَّ معلومات عسكرية ولوجستية من معارضين سوريين

كشف تقرير لشركة “فاير آي” Fire Eye الأميركية، المتخصصة في أمن الشبكة الالكترونية، أن مقاتلين من المعارضة السورية تعرضوا للقرصنة في الانترنت، حيث سُرقت منهم معلومات حساسة، منها خطط عسكرية وأسماء جنود منشقين، وذلك من طريق نساء مفترضات قمن بإغوائهم أثناء محادثات عبر برنامج “سكايب”، ما أدى إلى خسارة قادة المعارضة 7.7 غيغابايت من الاتصالات السرية وخطط معارك، لصالح القراصنة الذين جرّوهم إلى تنزيل برامج ضارة.

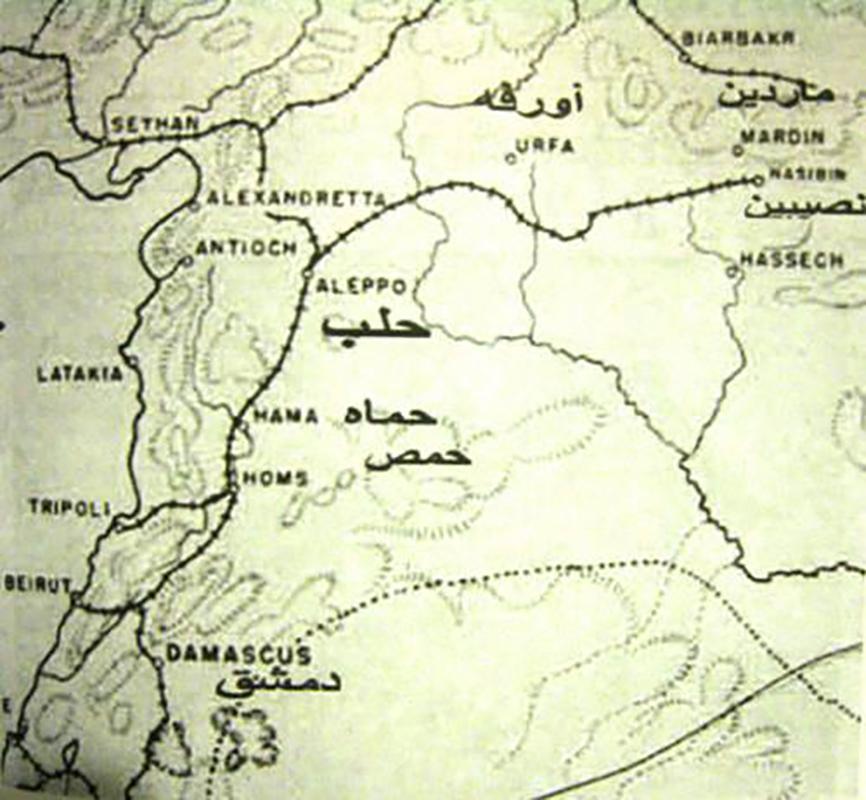

ويصف التقرير كيف استهدفت عمليات قرصنة، مقاتلين سوريين معارضين وناشطين إعلاميين وعاملين إنسانيين، على مدى أكثر من سنة، مشيراً إلى أنه لم يتضح ما إذا كانت المعلومات وصلت إلى الحكومة السورية، ولا اتضحت هوية القراصنة أو لحساب أي جهة يعملون. وتبيّن أن من بين المعلومات المسروقة، خطة وضعها مقاتلو المعارضة للاستيلاء على بلدة خربة غزالة في محافظة درعا جنوبي سوريا.

ووفقاً للتقرير، تمكّن القراصنة من دخول موقع لحفظ المعلومات، يضمّ وثائق سرية ومحادثات تمّت عبر “سكايب”، وتضمنت استراتيجية المعارضة السورية للمعركة، والتموين، بالإضافة إلى معلومات أخرى كثيرة حول عناصرها. وفي مسألة خربة غزالة بالتحديد، سُرقت معلومات عسكرية محددة من شأنها أن تمنح مَن يحصل عليها أفضلية في المعركة.

ويرجع الكشف عن هذه المعلومات إلى الخريف الماضي، حين عثرت شركة “فاير آي” على “سرفير” Server يحوي الوثائق والملفات المفقودة أثناء بحثه عن برامج ضارة ضمن مستندات “بي دي إف”، حسبما قالت لورا جالانت، مديرة “تحليل التهديدات” لدى الشركة. وتضمنت ذاكرة التخزين المؤقت لهذه الوثائق، صور أقمار صناعية مشروحة، وسجلات أسلحة، وأحاديث “سكايب”، ومعلومات شخصية تخص قادة المعارضة السورية، إضافة إلى معلومات حول مواقع المقاتلين وأسمائهم ونوعية الأسلحة التي يستخدمونها. كما تضمنت المعلومات المقرصنة محتوى نقاشات سياسية استراتيجية، وبيانات توثق المسار السياسي للمعارضة والتحالفات القائمة داخلها، وذلك إلى جانب معلومات حول الأنشطة الإنسانية والتمويل ومعلومات شخصية تخص اللاجئين السوريين وتقارير إعلامية توثّق الانتهاكات وأسماء جرحى وضحايا سوريين.

وقامت شركة “فاير آي” بتمحيص هذه الوثائق والمعلومات، وأدرجتها في تقرير من 37 صفحة يصف كيف نفذ القراصنة هجماتهم، وآثار هذه الهجمات. إذ تبيّن أن الاعتماد الكبير على “سكايب” أدى إلى سقوط المقاتلين في هذه المصيدة، بينما لا يعتمد العسكريون المحترفون، في اتصالاتهم الحساسة، على خدمة مخصصة في الأصل لعموم المستهلكين.

وأوضح التقرير أن القراصنة استخدموا “سكايب” للاتصال بأعضاء المعارضة، واعتمدوا على تقنيات الهندسة الاجتماعية، مثل إنشاء ملفات تعريف مزورة تبدو وكأنها تخص نساء حسناوات متعاطفات مع الثورة السورية. وكان القراصنة يطلبون من الضحية تحديد نوع الجهاز الذي يستخدمه من أجل إرسال الملف الخبيث الأنسب. وخلال المحادثة سيطلب الضحية صوراً للطرف الآخر الذي سيقوم بإرسالها ضمن ملف مضغوط “رار” RAR يضمّ ملفاً خبيثاً، وعند فتح الملف المضغوط سيتم تثبيت برنامج خبيث من نوع “حصان طراودة” (trojan) يعرف باسم “مذنب الظلام” (Dark Comet)، وهو يمنح القراصنة سيطرة كاملة على جهاز الضحية. علماً أن القراصنة، الذين يمكنهم أيضاً اختراق الأجهزة الذكية العاملة بنظام التشغيل “أندرويد”، طوّروا نسخة مخصصة من البرنامج الخبيث Dark Comet تجعل اكتشافه أكثر صعوبة.

وإلى جانب الوسائل التقنية المتقدمة، لجأ القراصنة إلى الإغواء كوسيلة لجذب الأشخاص المستهدفين في الحملة. فقد تم الاتصال بهؤلاء عبر شبكة الانترنت ومحادثات هاتفية أو جهاز الكومبيوتر، وقدّم القراصنة أنفسهم على أنّهم “نساء مؤيدات للمعارضة السورية”. وكانت النساء المفترضات يطرحن على من يحدثنه سؤالًا عما إذا كان يستخدم هاتفاً ذكياً أو حاسوباً. بعد ذلك، ترسل الفتاة صورة تقول إنها لها، وفي الواقع يكون الملف الذي يحتوي على الصورة محمّل ببرمجيات ضارة تتيح للقرصان الدخول إلى الملفات الشخصية للضحايا وسرقة المعلومات والبيانات.

وأشار التقرير إلى أن المعارضين السوريين يستخدمون أجهزة الكومبيوتر والمحادثات عبر “سكايب” على نطاق واسع. وبالتالي فإنّ الطريقة التي تم استخدامها للوصول إلى أجهزة عدد منهم تتيح أيضاً الحصول على معلومات عن شبكة واسعة من الأشخاص الآخرين الذين يتواصل معهم الضحايا المستهدفون. وتعود المعلومات التي تمت سرقتها إلى الفترة الممتدة بين أيار/مايو وكانون الأول/ديسمبر 2013، إلا أن بعض البيانات المتوافرة في “سكايب” تعود إلى العام 2012، وبعضها الآخر إلى كانون الثاني/يناير 2014.

بموازاة ذلك، لجأ القراصنة إلى خدع أخرى، مثل إنشاء حسابات مزوة أو مواقع الكترونية مزوة تحثّ الزائرين على تسجيل أنفسهم فيها للتمكّن من الاستفادة من محتواها أو مشاركته، وعبر هذا التسجيل يمكن الوصول إلى المعلومات المطلوبة. كما قاموا بزرع برمجيات خبيثة في مواقع التواصل. إذ تملك النساء المفترضات ممن يجرين محادثات مع معارضين سوريين، حساباً في “فايسبوك”، حيث يستخدمن الصورة نفسها المستخدمة في حساب “سكايب”، وعادة ما يكون حسابها في “فايسبوك” مكتظاً بالمحتوى الذي يتماهى مع فكر المعارضة السورية وسياستها، فيما يكون مرفقاً بروابط خبيثة، خصص لها القراصنة أيضاً موقعاً الكترونياً مزوراً، زعموا أنه تابع للمعارضة السورية، وضّمنوه مختلف أنواع المعلومات والأخبار التي قد يبحث عنها عناصر المعارضة والمهتمون بأخبار وأحداث الثورة السورية.

ولحظ معدّو التقرير أن جزء من الروابط التي تتضمنها حسابات القراصنة في مواقع التواصل والمحتوى الذي يتضمنه الموقع الالكتروني المزوّر تحتوي على معلومات خاصة بلبنان. فمثلاً، خلال المحادثات غالباً ما تزعم السيدة المفترضة أنها تقيم في لبنان وتستعرض اهتماماتها بقضايا وموضوعات لبنانية، فيما تزعم حسابات هؤلاء النساء في “فايسبوك” أنهن لاجئات في لبنان أو لبنانيات.

وخلال إجراء مزيد من البحث والتقصّي حول تكتيكات القراصنة في هذا السياق، عثرت الشركة على وثيقة تشير إلى حلقة تدريبية حصلت في لبنان على مدار 3 أيام عام 2012، وقدّمت تقنيات وآليات تدريب لتحقيق قرصنة مماثلة لتلك التي استهدفت المعارضة السورية. ووفقاً لتقارير إعلامية فإن هذه الحلقة التدريبية ضمّت أشخاصاً موالين لنظام الرئيس السوري بشار الأسد، كما ضمّت عناصر تابعين لحزب الله، حيث تم تدريبهم على استخدام تقنيات القرصنة المذكورة. إلا أن شركة “فاير آي” أشارت إلى أنها لم تتمكن من التأكد من صحة ما جاء في هذه الوثيقة وفي تقارير وسائل الإعلام حولها.

لكن تقرير الشركة استعرض أبرز التقنيات التي تم تدريب المشاركين عليها والتي تمثلت بإنشاء “جيش الكتروني” للتسلل لأجهزة و النشطاء السوريين ومواقعهم الالكترونية وحساباتهم في مواقع التواصل ومحاولة استخدام المعلومات المسروقة ضدّهم. كما تم التدريب على إطلاق حسابات وهمية للمعارضة السورية في مواقع التواصل والتي تنشر معلومات كاذبة ومضللة، من شانها أن تخلق صراعاً بين أعضاء المعارضة السورية داخل وخارج سوريا، وذلك إلى جانب استخدام النساء للإيقاع بعناصر المعارضة والناشطين في مواقع مثل “فايسبوك” و”سكايب”.

وإذ أشار التقرير إلى أن مزودي الخدمة التي عمل عليها القراصنة موجودون خارج سوريا، أوضح أن القراصنة استخدموا وسائل وتقنيات مختلفة عن قراصنة سوريين في الشبكة عرفوا من قبل، مثل “الجيش الإلكتروني السوري”.

المدن